Reverse - 不知道起什么名字了QAQ Writeup

解包得到py源码

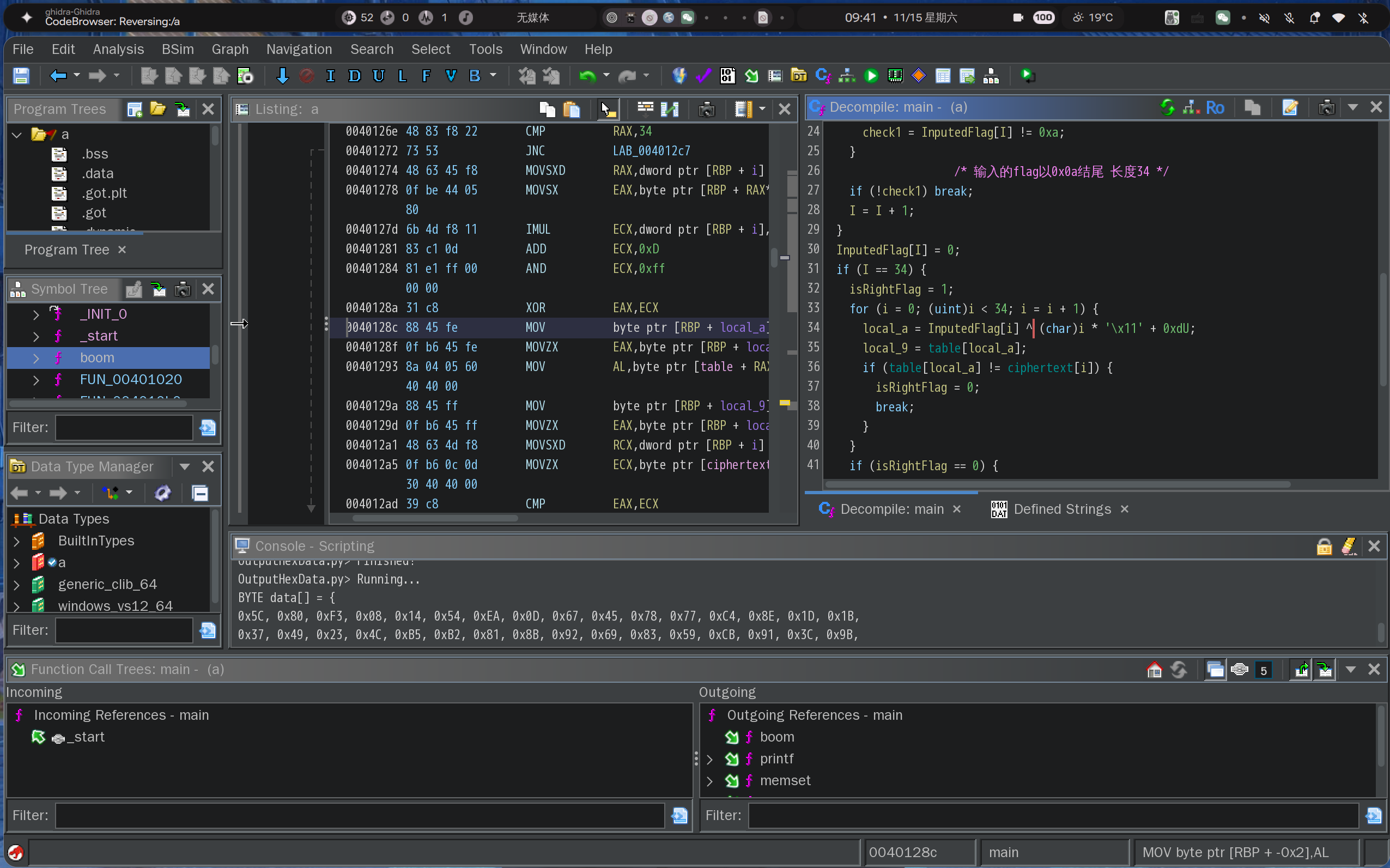

Ghidra中发现很多GetProcAddress调用 动态获取DLL函数指针

根据调用参数里的函数名字符串 判断是Python的内置函数

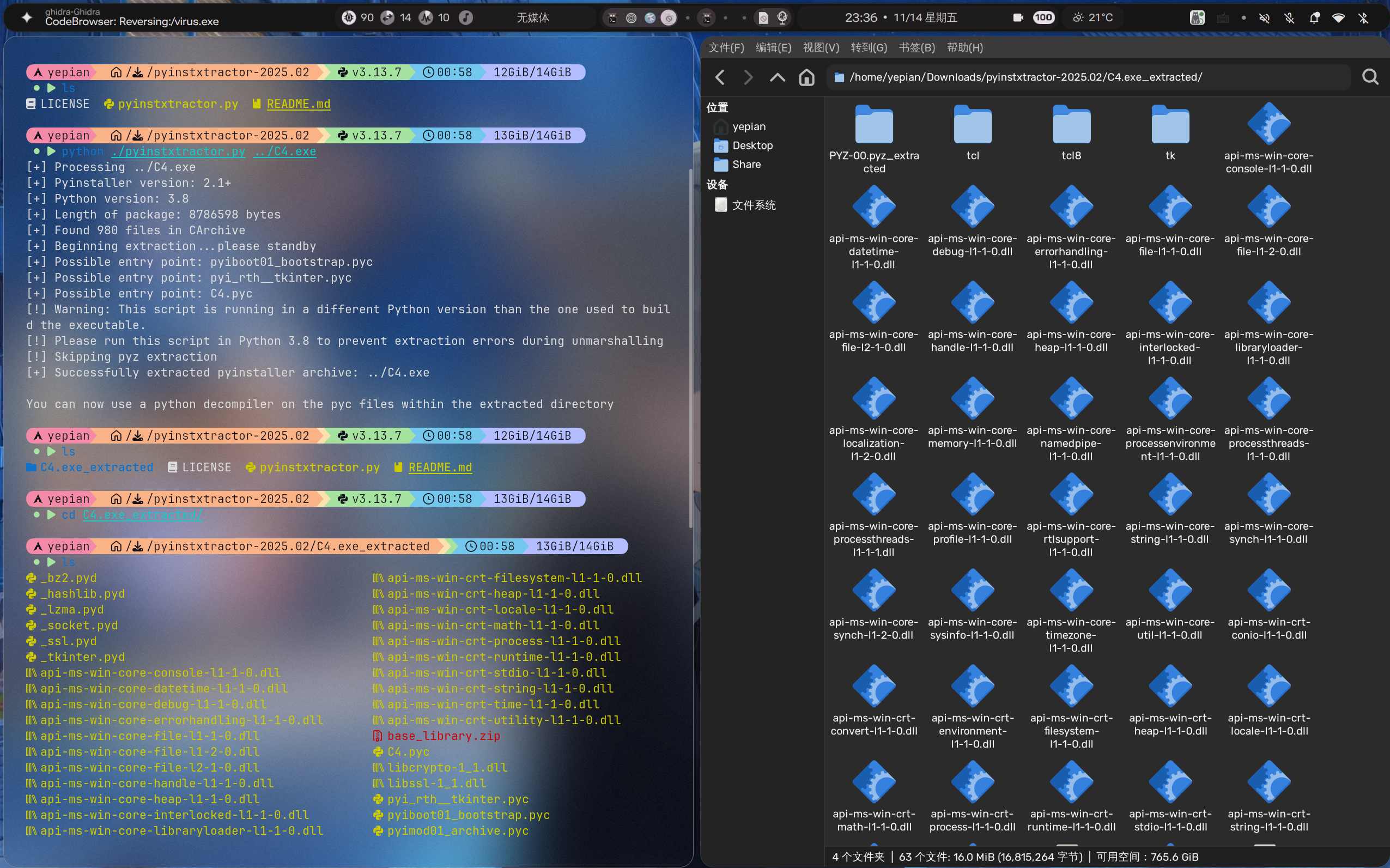

判断是PyInstaller打包的Python程序 用pyinstxtractor解包

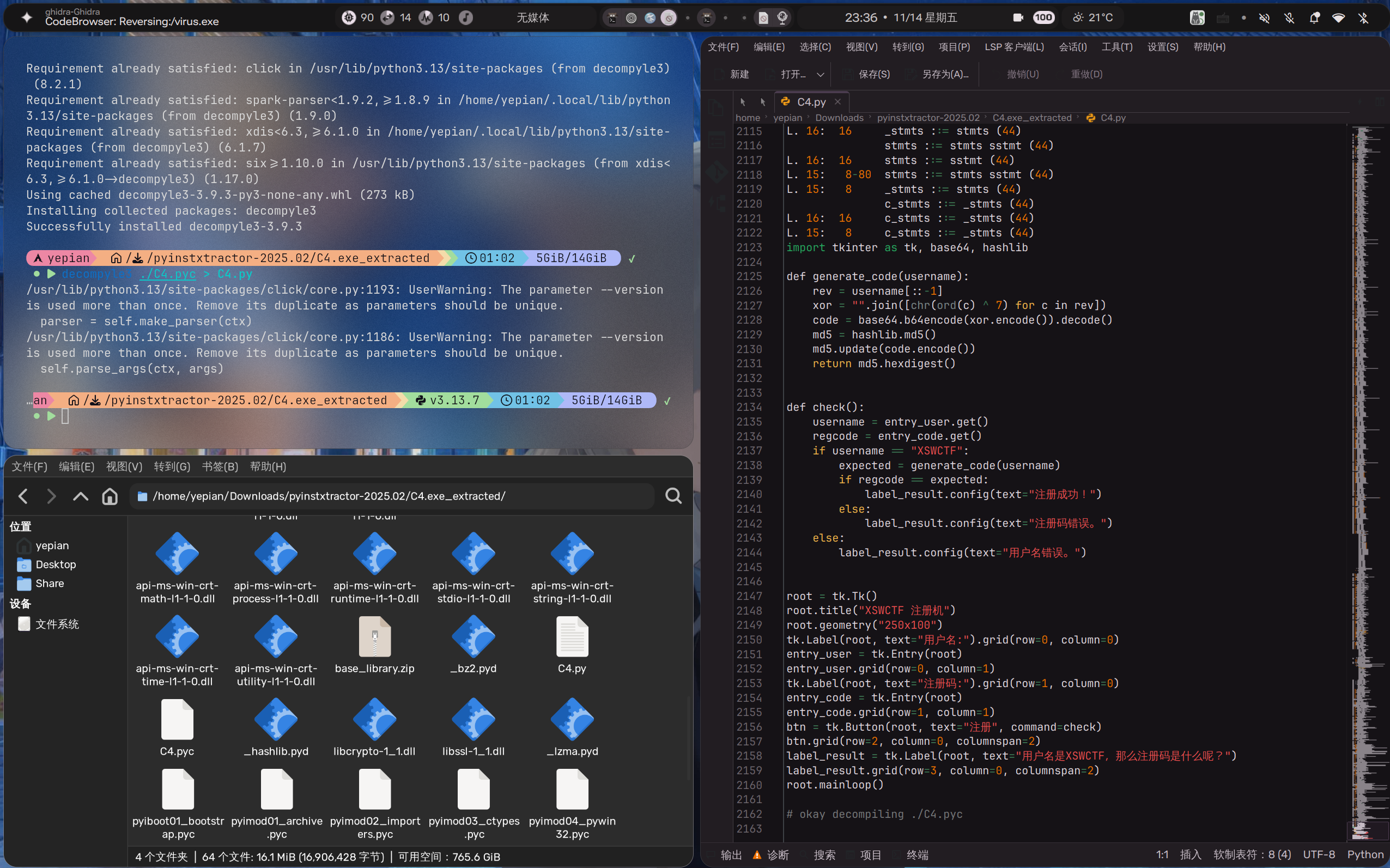

然后用decompyle3解包.pyc

获取注册码

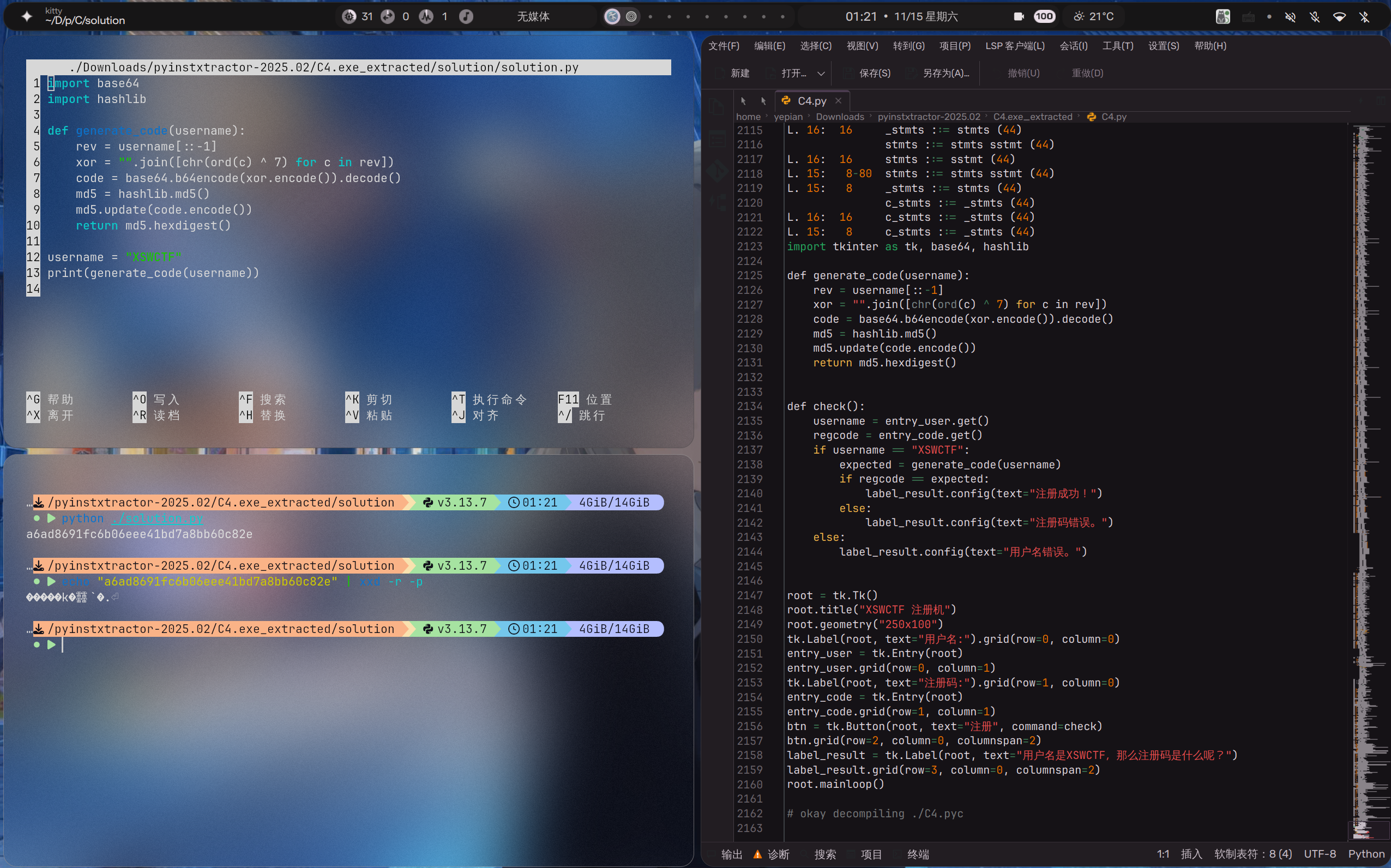

根据引导 提取generate_code函数 执行

得到XSWCTF的注册码

尝试ASCII或Base64解码注册码 均失败

最后加上XSWCTF{…}尝试提交 发现注册码就是Flag明文

感谢出题人审阅 辛苦了

![[未解出] Virus](/images/XSWCTF2025/6-Virus/2.jpg)